Wraz z rozwojem cyfryzacji wzrasta ryzyko cyberataków. Stale zmieniają się też metody i narzędzia wykorzystywane przez cyberprzestępców. Poza bankami i instytucjami finansowymi, które niezmiennie od lat stanowią główny cel ataków cybernetycznych, ofiarami cyberprzestępców jest coraz częściej infrastruktura przemysłowa. Specyficzną techniką wykorzystywaną do przeprowadzania ataków na banki, duże organizacje i przedsiębiorstwa stał się atak wykorzystujący ruch boczny (ang. lateral movement). Polega on na przedostaniu się do sieci ofiary, a następnie poruszanie się po niej, wyszukując dane i zasoby, które będą stanowiły właściwy cel.

Wykorzystanie ruchu bocznego przez cyberprzestępców

Zanim cyberprzestępcy zaczną korzystać z tej techniki muszą znaleźć „furtkę”, która pozwoli im przedostać się do sieci ofiary. Najczęściej odbywa się to poprzez wstępną infekcję, np. zaatakowanie pojedynczej stacji roboczej, która jednak nie musi mieć bezpośredniego powiązania z docelowym punktem, do którego dążą. Kluczową rolę w procesie rozszerzania zasięgu w sieci wewnętrznej ofiary ma zbieranie danych uwierzytelniających. Mogą to być dane logowania użytkowników do różnych miejsc w sieci. Zaczyna się od pierwszego punktu infekcji a następnie przenosi coraz dalej. Innym sposobem jest wykorzystanie „niezałatanych” systemów i słabych punktów w sieci.

Rozprzestrzenianie się ataku poza strefą DMZ

Strefa zdemilitaryzowana (DMZ) jest punktem o znaczeniu krytycznym dla bezpieczeństwa każdej organizacji, ponieważ stanowi pomost między platformami: zewnętrzną – internetem i wewnętrznymi – gdzie przechowuje się poufne i wrażliwe dane. W bankach serwery i usługi sieciowe znajdujące się w strefie DMZ muszą być dostępne dla klientów i podmiotów zewnętrznych. Z kolei systemy DMZ powinny często komunikować się z innymi zasobami, aby umożliwić i usprawnić procesy biznesowe. Taka kombinacja sprawia, że strefa DMZ jest głównym celem osób atakujących. Znalezienie metody wejścia do strefy DMZ jest znacznie łatwiejsze niż próba bezpośredniej infiltracji bardziej chronionych sieci i systemów. Komunikacja między systemami w strefie DMZ i systemami wewnętrznymi jest przeważnie ograniczona poprzez ścisłe kontrole bezpieczeństwa i polityki, w połączeniu z fizyczną segregacją sieci. Ze względu na charakter DMZ możliwe jest jednak zarówno celowe, jak i przypadkowe połączenie między strefą DMZ a wrażliwymi segmentami sieci – szczególnie, gdy na platformach biznesowych, w sprzęcie sieciowym czy systemach aplikacji pojawiają się zmiany np. w wyniku przeprowadzenia modernizacji. Ponadto DMZ i powiązane systemy międzysieciowe mogą stanowić słaby punkt w zabezpieczeniach systemów operacyjnych i platform oprogramowania. Może to prowadzić do powstania luk w zabezpieczeniach, nawet jeśli wszystkie kontrole operacyjne i polityki są egzekwowane.

Atak z poziomu systemów użytkownika

Poprzez ataki typu social engineering lub brute force oraz wykorzystując technikę lateral movement cyberprzestępcy mogą zdobyć dodatkowe punkty kontroli na jednym lub większej liczbie urządzeń użytkownika w sieci. To pozwala im utrzymać obecność w sieci nawet kiedy zostaną wykryci na jednej z zainfekowanych maszyn. Ponadto za pomocą „przejętych” urządzeń osoba atakująca może próbować przechwycić kolejne dane uwierzytelniające i przeprowadzić szersze rozpoznanie środowiska w celu ustalenia lokalizacji cennych zasobów. Wykorzystując uzyskane informacje, osoba atakująca może próbować przejąć dodatkowe dane np. przez atak BEC (ang. Business Email Compromise) bazujący na socjotechnice. Tutaj nawet najlepsze procedury lub zabezpieczenia nie stanowią wystarczającej ochrony. W ten sposób atakujący może uzyskać jeszcze większy dostęp do innych chronionych systemów i danych. Podszywanie się pod prawdziwego użytkownika, który posiada dostęp do dodatkowych podsieci i systemów, pozwala atakującym na „zakamuflowany” i trudniejszy do wykrycia sposób rozprzestrzeniania się w sieci niż bezpośredni atak. Takie działanie atakujących może doprowadzić do naruszenia bezpieczeństwa systemów DMZ, sieci bankomatów czy innych platform w organizacji skutkując kradzieżą danych lub środków pieniężnych albo powodując zakłócenia działalności organizacji

Z oddziału do sieci w centrali

Cyberprzestępcy mają świadomość, że centrala organizacji i znajdujące się w niej krytyczne systemy oraz urządzenia są lepiej chronione i monitorowane niż te w oddziałach. To właśnie dlatego regularnym celem cyberataków są operacje w oddziałach, a nie w centralach banków. Korzystając z ruchu bocznego osoba atakująca może próbować dostać się do bardziej krytycznych systemów, które zarządzają komunikacją między oddziałem a scentralizowanym przetwarzaniem danych lub lokalizacjami operacji. Ponadto jeśli cyberprzestępca jest w stanie uzyskać wystarczające dane uwierzytelniające lub przeprowadzić atak BEC i w ten sposób zdobyć informacje dotyczące prawidłowej operacji oddziału – wtedy może „zamaskować się” jako pracownik lub system danych i w wyniku ruchu bocznego dostać się do głównych systemów danych.

Sieć bankomatów celem ataku

Wiele bankomatów, zwłaszcza te starsze modele, zaprojektowano wokół wbudowanych systemów operacyjnych, które nie otrzymują aktualizacji tak często, jak się to dzieje w przypadku innych systemów. Dlatego urządzenia te są postrzegane przez osoby atakujące jako punkt wyjścia do przeprowadzenia ataku ruchu bocznego. Bankomat to zarówno system danych, jak i urządzenie fizyczne ogólnie dostępne dla wszystkich. Mimo, że jest dobrze ufortyfikowany i monitorowany, osoba atakująca może próbować przejąć bankomat (fizycznie lub cyfrowo). A takie udane przejęcie platformy może stać się punktem wyjścia dla ruchów bocznych do systemów backendowych. Stąd cyberprzestępca może rozszerzyć kontrolę na inne zabezpieczone systemy lub po prostu wejść w interakcję z siecią bankomatów, aby bezpośrednio osiągnąć pożądany cel – kradzież środków lub zmodyfikowanie transakcji.

Wykorzystanie systemów bezpieczeństwa do ataku

Jednym z systemów coraz częściej atakowanym przez cyberprzestępców są kamery do monitoringu. Są one połączone w sieć za pomocą protokołu internetowego (IP) i łączą się z innymi zasobami sieciowymi w taki sam sposób, jak np. serwery DMZ. Niestety systemy operacyjne kamer bezpieczeństwa są uproszczone, a tym samym trudniejsze do zabezpieczenia niż serwery czy bankomaty. Techniki wykorzystywane do ataku na urządzenia Internetu Rzeczy (IoT) mogą zostać wykorzystane w przypadku samych kamer, umożliwiając osobie atakującej przejście z sieci kontrolującej kamery do innych segmentów sieci monitorujących bezpieczeństwo. W ten sposób cyberprzestępcy mogą poruszać się po dodatkowych sieciach i zdobywać bardziej poufne dane uwierzytelniające, aby przeprowadzić atak na ważniejsze systemy danych. Jeśli osoba atakująca nie wyłączy kamery, jej aktywność może pozostać niewykryta przez narzędzia bezpieczeństwa sieci, ponieważ rejestry zdarzeń dostarczane przez same kamery (w przeciwieństwie do ich platform kontrolnych) są ograniczone.

Jak zapobiec atakom wykorzystującym ruch boczny

Wykorzystanie ruchu bocznego w atakach na sieci nie jest zjawiskiem nowym. Cyberprzestępcy już wielokrotnie pokazali, że korzystając z techniki ruchu bocznego mogą przeniknąć do kluczowych zasobów organizacji. Paradoksalnie dobrze zabezpieczone banki są najbardziej narażone na ataki z wykorzystaniem ruchu bocznego ze względu na ogromną liczbę potencjalnych punktów, od których rozpoczyna się atak i infiltracja (strony internetowe, bankomaty, platformy danych itd.). Przy wielu różnych segmentach sieci zarządzanych przez różne narzędzia, platformy i użytkowników, może dojść do przypadkowego osłabienie krytycznej segmentacji bezpieczeństwa między nimi. A wykrycie ruchu bocznego jest niezwykle trudne – cyberprzestępcy stosują różne techniki i narzędzia w zależności od pozyskanych informacji i dostosowują je do słabych punktów organizacji.

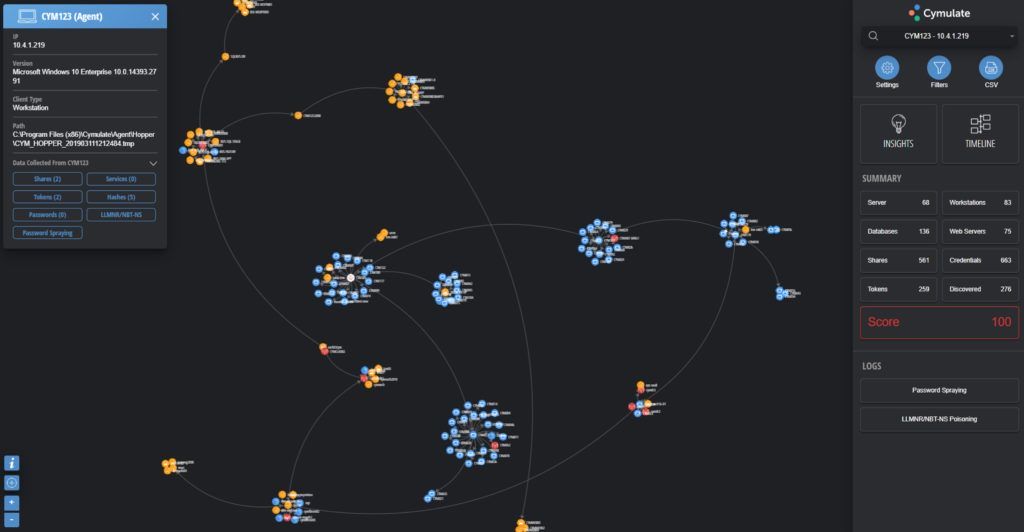

Rozwiązaniem, które może pomóc w skutecznym i proaktywnym zabezpieczeniu przed atakami ruchu bocznego jest Symulacja ataku przy wykorzystaniu Ruchu Bocznego (ang. Lateral Movement Simulation, LMS). Symulację taką można przeprowadzić korzystając z platformy BAS (ang. Breach and Attack Simulation – BAS) firmy Cymulate.

Platforma Cymulate identyfikuje słabe punkty bezpieczeństwa organizacji – wskazuje luki w zabezpieczeniach i obszary najbardziej narażone na cyberzagrożenia. Wykonywanie symulacji LMS podczas operacji produkcyjnych i w różnych segmentach sieci pozwala organizacji na poznanie potencjalnych dróg ataku. Pokazuje, kiedy i gdzie występują słabe punkty segmentacji i kontroli dostępu. Dzięki rozwiązaniu Cymulate organizacje mogą oceniać swoją realną gotowość do skutecznej i proaktywnej ochrony przed współczesnymi cyberzagrożeniami. Należy przy tym pamiętać, że skutecznym sposobem walki z cyberprzestępcami jest zidentyfikowanie słabych punktów bezpieczeństwa organizacji, wyeliminowanie ich oraz odpowiednia ochrona.

Tekst źródłowy: https://blog.cymulate.com/security-validation-banking-industry