Innowacyjna technologia GateScanner CDR – bezpieczne i zgodne z regulacjami wykorzystanie urządzeń USB w organizacji.

Dynamiczny rozwój nowych technologii pozwala na dostarczanie innowacyjnych usług i produktów, zmienia przemysł, gospodarkę i świat. Stwarza nowe szanse i możliwości, ale niesie ze sobą także zagrożenia i wyzwania związane z potrzebą zapewnienia bezpieczeństwa w cyberprzestrzeni. Cyberataki stają się coraz bardziej powszechnym zagrożeniem, a ich celem stały się nawet bardzo dobrze zabezpieczone systemy przemysłowe. Specjaliści sygnalizują, że to właśnie cyberataki na systemy kontroli przemysłowej stały się obecnie niekwestionowanym problemem numer jeden dla przedsiębiorstw.

Cyberprzestępcy wykorzystują różnorodne luki: niezabezpieczone kanały zdalnego dostępu, nieszczelne zapory firewall czy słabą ochronę dostępu osób fizycznych. Jednym z najczęściej wykorzystywanych „nośników zagrożeń” są dobrze znane, przenośne urządzenia USB. W ubiegłym roku połowa sieci przemysłowych systemów kontroli ICS (ang. Industrial Control Systems) musiała zmierzyć się z cyberatakami, a wymienne nośniki pamięci (nośniki przenośne) zostały zidentyfikowane jako drugie najczęstsze zagrożenie dla tych sieci.[1]

Naukowcy z Uniwersytetu Ben-Guriona w Izraelu zidentyfikowali ponad 29 sposobów wykorzystania urządzeń USB w celu naruszenia bezpieczeństwa komputerów. Zwrócili uwagę na liczne niebezpieczeństwa związane z używaniem urządzeń USB w przedsiębiorstwach. Pamięci podręczne mogą zawierać nie tylko pliki ze złośliwym oprogramowaniem, ale mogą również służyć do zaatakowania sieci docelowej przy użyciu skompromitowanego firmware’u, ukrytych partycji a nawet niszczących ładunków elektrycznych. Urządzenia USB mogą być wykorzystywane do atakowania sieci odizolowanych (air-gapped). Potwierdza to „słynny” Stuxnet, który pozwolił na przejęcie całkowitej kontroli nad komputerami sterującymi i sabotował irańską elektrownię jądrową Natanz w 2010 r. Podstawową formą rozpowszechniania się tego robaka była zainfekowana pamięć podręczna USB. Od tamtego czasu wiele kolejnych historii pokazało, że nieostrożni pracownicy i złośliwi użytkownicy poprzez podłączanie zainfekowanego urządzenia USB do sieci mogą spowodować poważne w skutkach incydenty bezpieczeństwa. W bieżącym roku agenci Secret Service przechwycili przenośne urządzenie USB ze złośliwym oprogramowaniem w rezydencji Mar-a-Lago na Florydzie należącej do prezydenta Trumpa. W innym incydencie pracownik w obiekcie Departamentu Obrony USA w Afganistanie (2008 r.) włożył zainfekowany pendrive do laptopa, pozwalając rosyjskim szpiegom wejść do SIPRNet – tajnej wewnętrznej sieci Pentagonu. Urządzenia USB były także wielokrotnie wykorzystywane w atakach o charakterze wyłącznie komercyjnym np. w celu rozprzestrzeniania złośliwego oprogramowania do wydobywania kryptowalut.

Coraz powszechniejsze incydenty zagrożenia bezpieczeństwa z wykorzystaniem urządzeń USB skłoniły organizacje w Stanach Zjednoczonych do wprowadzenia i egzekwowania we własnym zakresie procedur blokowania USB. Np. firma IBM ogłosiła, że całkowicie zabroni pracownikom korzystania z takich urządzeń. Z kolei organizacja North American Electric Reliability Corporation (NERC) ustanowiła standard CIP-010-2 R4 mający na celu zapobieganie nieuprawnionemu dostępowi lub rozprzestrzenianiu się złośliwego oprogramowania do systemów cybernetycznych BES (Bulk Electric System) za pośrednictwem przejściowych zasobów cybernetycznych (Transient Cyber Assets) lub nośników wymiennych; oraz zapobieganie nieautoryzowanemu dostępowi do BES Cyber System Information za pośrednictwem przejściowych zasobów cybernetycznych lub nośników wymiennych.

Standard ten został rozszerzony na NERC CIP 003-7, który będzie wymagał od operatorów systemów kontroli także ochrony mniej krytycznych systemów cybernetycznych BES. Ten nowy wymóg regulacyjny wchodzi w życie 1 stycznia 2020 r. w Stanach Zjednoczonych. Rozporządzenie stanowi dowód na to, że przedsiębiorstwa użyteczności publicznej i ich organy regulacyjne rozumieją, że pojęcie „odizolowany” nie jest już aktualne. W połączonym świecie cyfrowym nie można zapewnić, że jakikolwiek system – bez względu na to, jak dobrze będzie chroniony – zostanie całkowicie odcięty od świata zewnętrznego.

Zapewnienie bezpieczeństwa systemów przemysłowych przy jednoczesnej zgodności z CIP-003-7 lub innymi regulacjami i przepisami wymaga skutecznego oraz bieżącego zarządzania dostępem do urządzeń USB i wykrywania nieautoryzowanego użycia takich urządzeń. Biorąc pod uwagę złożoność systemu zabezpieczeń w przemyśle i coraz większe ryzyko ataków cybernetycznych, warto skorzystać z rozwiązań, które działają proaktywnie – wtedy każdy plik i wiadomość e-mail należy traktować jako podejrzane i potencjalnie niebezpieczne. Tak działa technologia GateScanner CDR (Content Disarm and Reconstruction) firmy Sasa Software, która zapewnia bezpieczeństwo poprzez przekształcenie plików w bezpieczne, zneutralizowane i nieszkodliwe kopie. Wszystkie pliki z nośników przenośnych są skanowane, rozbrajane, a następnie rekonstruowane za pomocą technologii CDR, aby zapewnić, że żadne złośliwe oprogramowanie nie uzyska dostępu do sieci wewnętrznych, a tym samym sieci będą chronione przed atakami pochodzącymi z nośników przenośnych. Praktycznie 100% zabezpieczenie przed zagrożeniami zapewni instalowanie w organizacji „bezpiecznych portów” dla urządzeń przenośnych lub kiosków cyberbezpieczeństwa np. GateScanner Kiosk firmy Sasa Software. Jest to samodzielna stacja do zapobiegania zagrożeniom z przenośnych nośników danych (napędy USB, płyty CD / DVD). Innym rozwiązaniem jest GateScanner Desktop, które zapewnia ochronę przed zagrożeniami pochodzącymi z nośników przenośnych bezpośrednio na stacji roboczej użytkownika.

Organizacje muszą mieć na uwadze, że odpowiednią ochronę przed współczesnymi i coraz bardziej zaawansowanymi cyberzagrożeniami, także tymi z urządzeń USB, zapewnią jedynie rozwiązania informatyczne działające proaktywnie. Tylko taki sposób w połączeniu z edukacją pracowników na temat cyberbepieczeństwa może zagwarantować odpowiedni poziom bezpieczeństwa organizacji i zapewnić zgodność z regulacjami i przepisami.

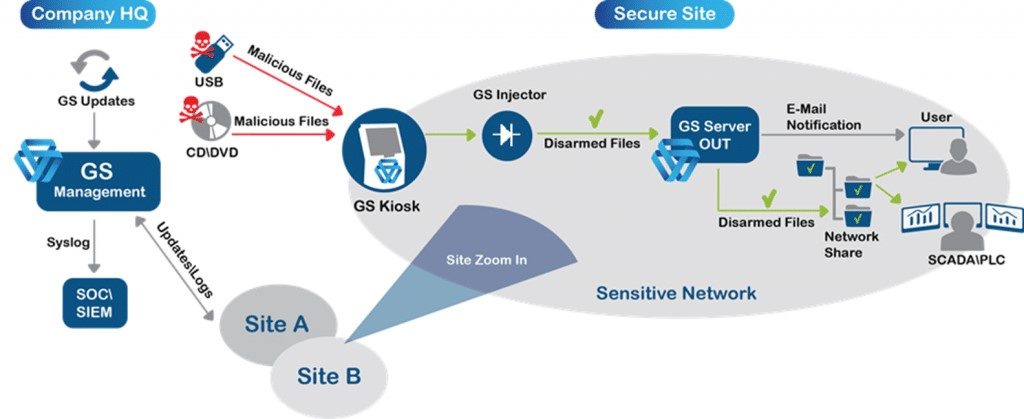

Koncepcja wdrożenia GateScanner Kiosk

Centralnie zarządzane kioski są rozproszone geograficznie w wielu lokalizacjach. Pliki są kopiowane z nośników przenośnych i wielokrotnie skanowane / rozbrajane na zaufane nośniki lub bezpiecznie dostarczane do sieci OT za pomocą diody danych.

Alternatywnie przedsiębiorstwa mogą użyć dedykowanych aplikacji klienckich lub portalu internetowego, który przejmuje kontrolę nad portami USB komputera i przesyła wszystkie pliki z urządzenia USB do silnika GateScanner CDR w celu przekształcenia wszystkich przychodzących plików w nieszkodliwe, bezpieczne i zneutralizowane kopie.

Do pobrania:

[1] https://www.zdnet.com/article/half-of-industrial-control-system-networks-have-faced-cyber-attacks-say-security-researchers/